- Auteur Lauren Nevill nevill@internetdaybook.com.

- Public 2023-12-16 18:51.

- Dernière modifié 2025-01-23 15:19.

De nombreux utilisateurs de WhatsApp s'intéressent aux problèmes de confidentialité, et beaucoup ne s'intéressent pas à la protection de la correspondance, mais à la façon de lire à distance la correspondance de quelqu'un d'autre dans WhatsApp. Quelles sont les manières de lire la correspondance et à quoi sert-elle ?

Utilisation du navigateur

Le moyen le plus efficace et en même temps le plus simple est d'utiliser le navigateur de votre ordinateur. Pour suivre le WhatsApp d'une autre personne à l'aide d'un navigateur, vous n'avez besoin que de très peu:

- téléphone de la personne;

- un ordinateur avec Google Chrome;

- quelques secondes de temps libre.

Et vous devez effectuer les opérations suivantes:

- Allez dans le navigateur.

- Accédez à la ressource Internet web.whatsapp.com.

- Prenez le téléphone de l'abonné, accédez à l'application WhatsApp, puis accédez aux chats, puis au menu et à WhatsApp Web.

- Passez le gadget sur le code-barres et accédez au chat.

Mais cette méthode présente les inconvénients suivants:

- la personne dont la correspondance doit être lue doit être en ligne;

- tout le monde peut voir si la « victime » est en ligne. Cela peut être vu par la personne elle-même, elle peut donc deviner que son profil est en cours de visualisation;

- la méthode ne fonctionne pas si une personne est assise dans le messager via l'iPhone.

Vous pouvez également utiliser le courrier.

Utilisation de la messagerie

Cette méthode convient à tous les systèmes d'exploitation des appareils mobiles. Vous devez procéder comme suit:

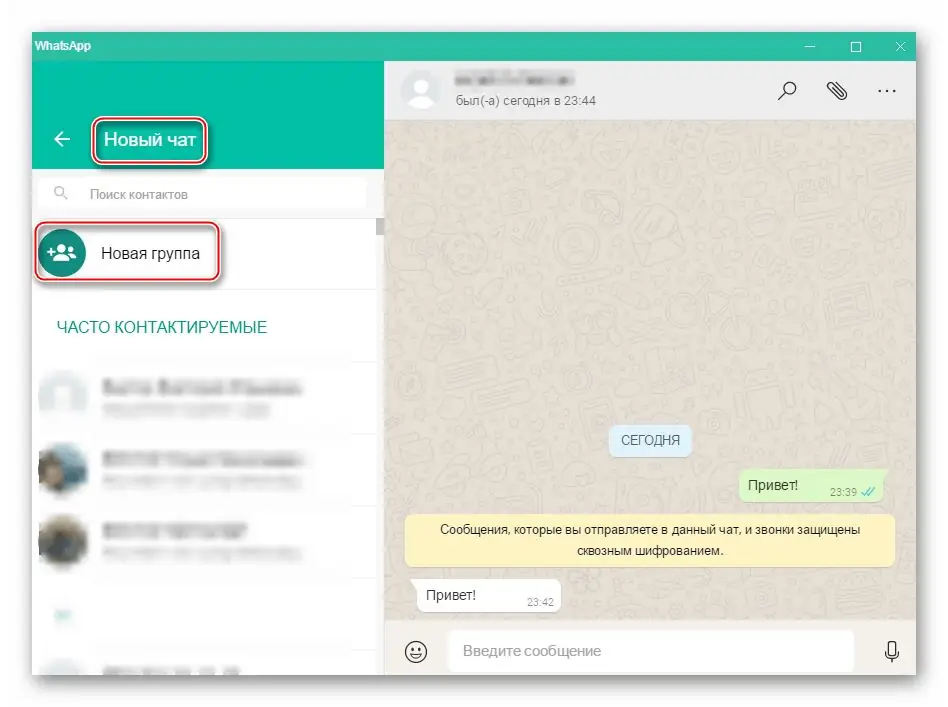

- Ouvrez le programme et accédez aux discussions.

- Sélectionnez le chat qui vous intéresse.

- Sélectionnez le point d'envoi par e-mail.

- Un courrier apparaîtra avec un dossier de correspondance.

- Envoyez une lettre avec correspondance à votre adresse postale.

Cette méthode présente plusieurs inconvénients:

- vous ne pouvez pas lire les messages qui s'affichent après avoir utilisé cette méthode;

- cela prendra beaucoup de temps pour envoyer des messages et couvrir vos traces;

- vous avez besoin d'une connexion Internet constante.

Ces deux méthodes ont un inconvénient - pour les compléter, vous devez conserver le téléphone de la personne dont vous devez lire la correspondance.

Conversation simple

Si une personne est nouvelle dans les programmes informatiques ou a simplement peur des mots de passe complexes, vous pouvez utiliser l'option la plus simple et la plus rapide. Si l'objet de la surveillance est une personne proche ou chère et qu'il utilise la fonction de sauvegarde automatique des mots de passe, vous pouvez soit lui extraire le mot de passe à l'aide de questions suggestives, soit attendre que la personne entre dans le messager.

Dans tous les cas, ayant reçu un identifiant et un mot de passe en posant des questions ou en sauvegardant des données pendant l'absence de la "victime", une personne peut à tout moment et via n'importe quel appareil saisir le profil de quelqu'un d'autre et lire toute la correspondance qui a été faite.

La chose la plus importante à retenir avec ce genre de surveillance est que la relation entre la « victime » et « l'espion » peut se détériorer. Par conséquent, il est important de tout peser avant de telles actions et d'être préparé aux conséquences.

Logiciel anti-spam

Si la méthode décrite ci-dessus convient principalement à ceux qui connaissent mal l'informatique, le programme anti-spam convient à ceux qui connaissent l'informatique et comprennent au moins quelque chose en programmation. Pour eux, utiliser des spambots serait un excellent moyen.

L'essence de cette action de la même manière est de rechercher les données d'information nécessaires pour entrer dans le profil de l'utilisateur. La seule différence est qu'ici l'"espion" et la "victime" ne se rencontrent pas en personne et ne perdent pas de temps à poser des questions. Vous pouvez soit écrire le programme vous-même, soit essayer de le trouver sur Internet.

Le travail principal d'un programme de spam est qu'après avoir été installé sur l'ordinateur de la victime, il lira les identifiants et les mots de passe, ainsi que d'autres données utilisateur. Après cela, elle enverra des données à l'e-mail spécifié, et "l'espion" n'aura qu'à saisir ces données et lire la correspondance.

Enregistreur de frappe

Certains utilisateurs n'aiment aucune des méthodes ci-dessus, mais le désir de connaître l'historique de la correspondance demeure, vous pouvez utiliser un autre logiciel espion - keylogger. Bien entendu, ici comme dans tous les autres cas, le problème réside dans le fait que l'"espion" doit installer le logiciel approprié sur le PC "victime".

Il y a un autre problème important avec cette méthode - un programme comme "Keylogger" enverra non seulement de la correspondance au courrier "espion", mais aussi une liste de tous les sites visités par la "victime". Il enverra tout ce sur quoi l'utilisateur a cliqué et où l'utilisateur est entré.

L'"espion", ayant rassemblé toutes les données d'informations reçues, sera en mesure de déterminer l'entrée des données sans aucun problème. Cependant, le programme ne sera d'aucune utilité si la victime utilise la génération et l'enregistrement automatique de mots de passe sur son ordinateur. En effet, dans ce cas, la personne ne saisira pas les données de son compte via le clavier.

Mais il y a aussi plusieurs avantages à cette méthode. Par exemple, le logiciel antivirus utilisé sur l'ordinateur ne reconnaît pas le keylogger comme un virus. De plus, le keylogger n'est pas visible dans la liste des programmes installés sur l'ordinateur, ce qui le rend totalement invisible pour le propriétaire de l'appareil. Et pour supprimer cet espion, dans certains cas, il suffit de réinstaller le système d'exploitation.

Intermédiaires Internet

Il y a toujours quelqu'un qui veut obtenir les données nécessaires, sans rien risquer et sans y consacrer beaucoup de temps personnel. Dans ce cas, le recours à des spécialistes intermédiaires qualifiés qui peuvent suivre la correspondance peut résoudre le problème.

Tout ce que vous avez à faire est de trouver la bonne personne qui peut obtenir les données dont vous avez besoin. Ils trouvent et attendent généralement les commandes sur des sites spécialisés.

Lors du choix de cette méthode, dans la plupart des cas, l'observateur n'a rien à faire, il suffit de dire à l'artiste sa propre adresse e-mail et toutes les données connues sur la victime.

Dans certains cas, d'autres informations peuvent également être exigées de la personne. Une fois les actions entre le « client » et « l'entrepreneur » convenues, le « client » n'aura qu'à payer les services et attendre le moment où l'information apparaîtra dans le courrier.

En fonction des spécificités de la commande et des qualifications de l'"exécuteur", il peut adresser au "client" soit un couple login-mot de passe, soit l'intégralité de la correspondance avec ce couple.

Le principal avantage de cette méthode est qu'aucun temps ou coût mental ne sera demandé au « client ». Mais le principal inconvénient est que vous devez payer pour les services et parfois c'est un montant très important. Mais il y a un autre inconvénient, et il réside dans le fait que "l'exécuteur" peut être soit un escroc, soit simplement "fuir" des informations sur la commande à une "victime" potentielle.

Au lieu d'une conclusion: que choisir ?

Si nous concluons sur la façon de lire la correspondance de quelqu'un d'autre dans WhatsApp à distance, nous pouvons noter que "l'espion" devra toujours sacrifier au moins quelque chose. Par exemple, s'il utilise des programmes spécialisés, cela peut entraîner une perte totale de données, et s'il se tourne vers des intermédiaires, il peut perdre de l'argent.

Le moyen le plus optimal et le plus sûr est d'utiliser un keylogger. Vous pouvez également simplement extraire les informations nécessaires et les utiliser. Ce ne sont pas des méthodes totalement lointaines, mais pour ceux qui veulent se débrouiller avec un peu de sang, elles conviennent.

Et encore, il faut peser plusieurs fois tous les avantages et inconvénients du suivi de la correspondance d'une autre personne dans la messagerie WhatsApp.