- Auteur Lauren Nevill [email protected].

- Public 2024-01-11 01:06.

- Dernière modifié 2025-01-23 15:19.

Souvent, une personne qui télécharge, par exemple, un nouveau template ou plug-in pour le CMS de son site, se retrouve dans une situation désagréable: après avoir installé le template, des liens de spam publicitaires apparaissent soudainement sur son site. Ils peuvent ne pas être visibles, mais cachés aux yeux de l'utilisateur. Mais ils sont clairement visibles pour le robot de recherche. Et cette publicité indésirable a un impact négatif sur le classement du site et la confiance que lui accorde le moteur de recherche, ce qui signifie que le site sera plus bas dans les résultats de recherche qu'il n'aurait pu l'être. Voyons comment nettoyer votre site du code étranger indésirable.

Nécessaire

- - Propre site Web sur l'un des CMS populaires - Joomla, WordPress ou autres;

- - un ordinateur connecté à Internet.

Instructions

Étape 1

Tout d'abord, vous devez déterminer où les publicités superflues sont affichées dans le code de la page. Pour ce faire, ouvrez notre site Web dans le navigateur sur la page où l'on soupçonne la présence de code indésirable. Si le code de quelqu'un d'autre vous est parvenu à partir d'un modèle établi, il est fort probable que les annonces de spam ne figureront pas sur la page principale, mais sur les pages internes du site.

Ouvrez le code source du site (dans la plupart des navigateurs, cela se fait à l'aide du raccourci clavier Ctrl + U). Le moyen le plus rapide est de rechercher la combinaison https:// dans le code source, car la publicité est toujours des liens. Si vous trouvez des liens que vous n'avez pas postés, alors vos craintes n'étaient pas vaines. Mémorisez l'identifiant (id) ou la classe (class) de l'élément dans lequel l'annonce est placée.

Étape 2

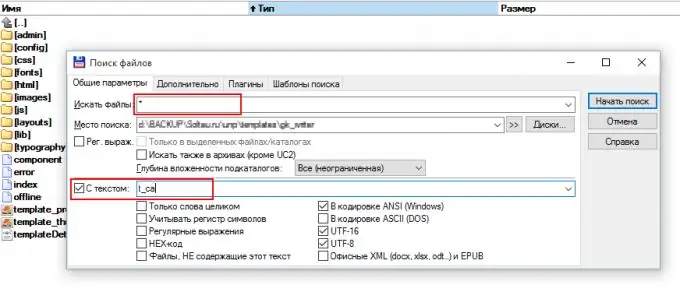

L'étape suivante consiste à télécharger votre site via FTP sur votre ordinateur: recherchez plus rapidement sur votre ordinateur. Lors du téléchargement, recherchez les fichiers contenant du texte avec le nom de l'ID ou de la classe que vous avez défini précédemment. Il est pratique de rechercher à l'aide du gestionnaire de fichiers du type.

Étape 3

Il est possible que vous ne trouviez rien. Ce n'est pas surprenant, puisque les attaquants obscurcissent (chiffrent) souvent leur code. Et souvent, une fonction PHP intégrée appelée base64_decode est utilisée pour le cryptage. Par conséquent, la prochaine chose que vous devez faire est de rechercher les fichiers téléchargés avec le texte base64_decode. Vous trouverez très probablement plusieurs fichiers php avec cette fonction. Étudiez-les attentivement. Si le code qui utilise cette fonction ne fait que crypter quelque chose et l'affiche ensuite sur la page, alors c'est probablement exactement ce que nous recherchons. Par exemple, il pourrait y avoir une construction similaire à celle-ci: La variable $ v peut avoir n'importe quel nom. Faites une copie de sauvegarde du fichier, puis supprimez toutes les sections du code où cette construction se produit.

Étape 4

Téléchargez maintenant la version "nettoyée" du fichier sur le serveur. Assurez-vous que votre site fonctionne. Si le site fonctionne normalement et que les liens de spam publicitaire ont disparu lors de la visualisation du code source, alors tout a été fait correctement. Si le site donne une erreur, remplacez le nouveau fichier par la sauvegarde enregistrée. Il y a deux options: soit ce n'est pas un code malveillant, soit le code a une sorte de fonction d'autodéfense. Dans tous les cas, vous devez comprendre plus profondément.

Étape 5

Voir quels fichiers sont utilisés pour construire la page. Pour ce faire, insérez le code suivant à la fin du modèle après la balise de fermeture "/html":. Ce code listera les fichiers impliqués dans la création de chaque page de votre site. Le code indésirable sera sans ambiguïté dans un ou plusieurs fichiers de cette liste. La liste peut être assez longue, mais elle limitera quand même votre recherche.